Przykłady ataków 2/3

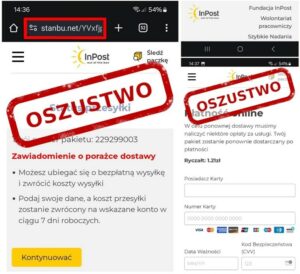

Innym sposobem przejęcia kontroli nad naszymi danymi i/lub naszym komputerem jest wysłanie na naszą skrzynkę pocztową lub telefon fałszywej wiadomości dotyczącej np. przesyłki lub płatności, z żądaniem wykonania dopłaty lub na przykład obowiązku potwierdzenia konta/tożsamości.

Wykonanie polecenia prowadzi do przekazania swoich poufnych danych hakerom lub do zainstalowania złośliwego oprogramowania wykradającego nasze dane albo szyfrującego nasze dane w celu żądania okupu za ich odblokowanie.